静谧星河

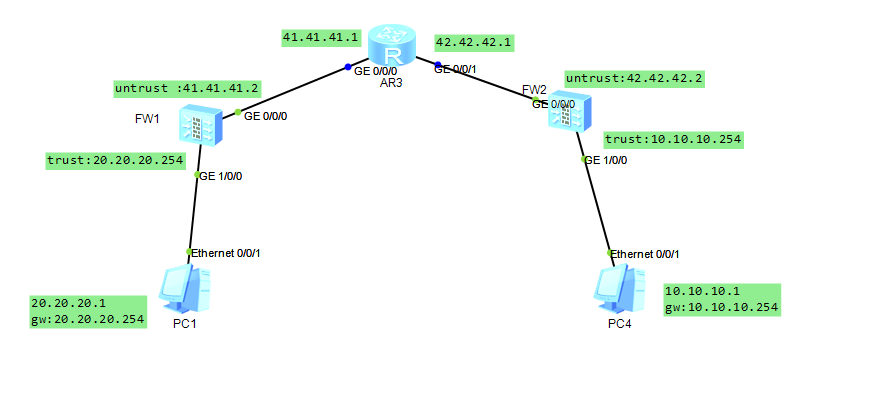

一.拓扑如下:

二.配置思路:

配置接口IP与信任区域以及非信任区域

int g1/0/0

ip address 20.20.20.254 24

int g0/0/0

ip address 40.40.40.1 24

fireware zone trust

add int g1/0/0

fireware zone untrust

add int g0/0/0

在接口下配置

service-manage ping permit

之后,PC与FW1地址可以互访

配置默认出口路由

ip route-static 0.0.0.0 0 41.41.41.1

配置IPsec遂道

*******************************************************************************

配置IKE Proposal

ike proposal 10

authentiaction-method pre-share

authentication-algorithm sha1

encryption-algorithm 3des

dh group2

配置IPsec proposal

ipsec proposal myset (myset_fw1/myset_fw2在不同防火墙上配置不同)

transform esp

esp authentication-algorithm sha1

esp encryption-algorithm 3des

配置IKE peer

ike peer fw (fw2/fw1,同上,在不同防火墙上配置不同)

pre-shared-key huawei123(密码,两端必须设置一致)

ike-proposal 10

remote-address (配置为对端FW的非信任区IP,42.42.42.2/41.41.41.2,为遂道两侧地址,这边设置为对端地址)

遂道内流量匹配才可以通过,另外一个防火墙流量应该反过来

*******************************************************************************

配置遂道内流量放通策略 ,并且在对应接口上应用

acl number 3000

rule permit ip source 20.20.20.0 0.0.0.255 destination 10.10.10.0 0.0.0.255

配置FW上IPsec Policy

ipsec policy mymap 10 isakmp

security acl 3000

ike-peer fw2

tunnel local (配置为本端FW的非信任区IP,41.41.41.2/42.42.42.2,为遂道两侧地址,这边设置为本端地址)

proposal myset (myset_fw1/myset_fw2,同上,在不同防火墙上配置不同)

配置应用IPsec policy 到接口(untrust流量出去的接口)

interface g0/0/0

ipsec policy mymap

*******************************************************************************

配置流量放通策略

下面是FW2上配置数据,分别是

到目标10.10.10.0的流量放通,从10.10.10.0出去流量放通

到目标42.42.42.0的流量放通,从42.42.42.0出去流量放通

FW1上配置数据,应该是

到目标20.20.20.0的流量放通,从20.20.20.0出去流量放通

到目标41.41.41.0的流量放通,从41.41.41.0出去流量放通

[FW2-policy-security]

#

security-policy

rule name 20in

destination-zone trust

destination-address 10.10.10.0 0.0.0.255

action permit

rule name test11

source-address 42.42.42.0 mask 255.255.255.0

action permit

rule name test12

destination-address 42.42.42.0 mask 255.255.255.0

action permit

rule name 20out

source-zone trust

source-address 10.10.10.0 mask 255.255.255.0

action permit

#return

[FW2-policy-security]

三.结果验证:

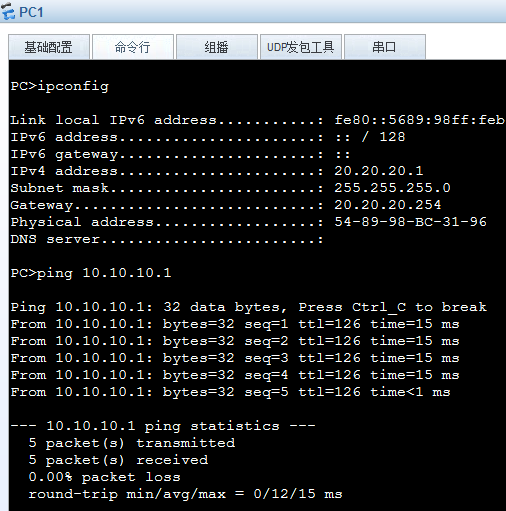

从PC1 ping PC4,可达

。

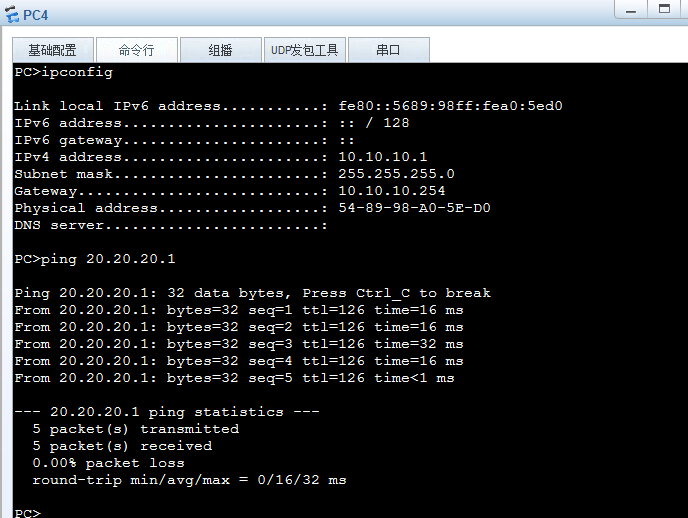

从PC4 ping PC1,可达。

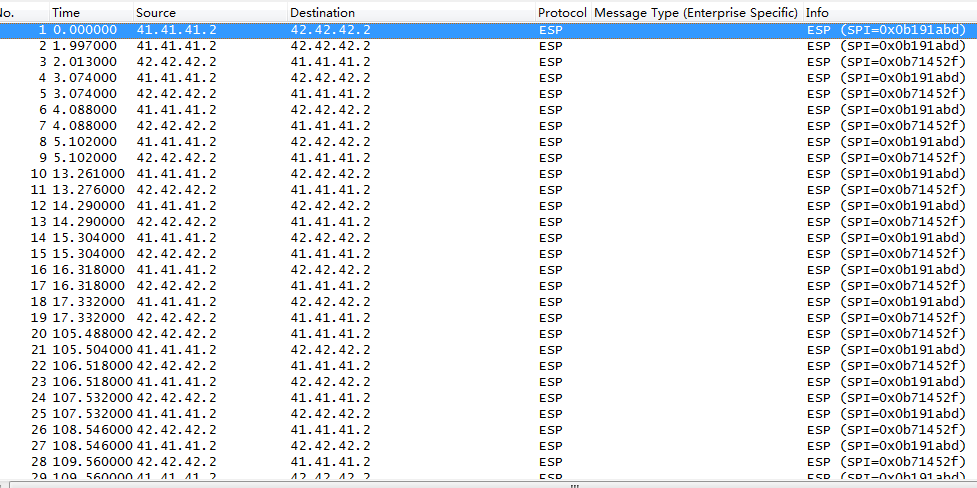

抓包分析,可以看到上面PC1与PC4互相ping 可达,在FW1--FW2之间抓包,PC1与PC4的IP地址已经隐藏,完全通过加密遂道传输,只能看到遂道两侧地址进行数据交互。

『静谧星河』采用《署名-相同方式共享 4.0 国际》进行许可。如需转载请保留本文地址。

本文地址:

https://www.yuvin.cn/help/443.html